Масштабные сетевые атаки на крупные бренды — не редкость в русскоязычном интернет-пространстве. Не так давно подобной атаке подвергся Сбербанк, до этого другие крупные компании страдали от подобных действий в социальных сетях. В конце октября 2016 года компания «Вимм Билль Данн» подверглась масштабному недружественному воздействию в социальных медиа. Отдел аналитики Digital Guru провел исследование этой атаки.

Введение

После обнаружения вспышки ящура на фермерском хозяйстве во Владимирской области 20 октября со стороны государственных структур были приняты соответствующие меры, предписанные в подобных ситуациях (забой и вакцинация скота, проверка продукции). Компания «Вимм Билль Данн» также по рекомендации Роспотребнадзора приняла решение об изъятии партии своей продукции из магазинов, хотя опасность для потребителей все равно отсутствовала (вирус ящура при термической обработке полностью уничтожается).

Однако в сети разразилась паника: страхи населения касательно ящура оказались сильно подогреты информационно из-за масштабного вброса в сетевое пространство ложных сообщений, содержащих информацию о заразности молочной продукции компании.

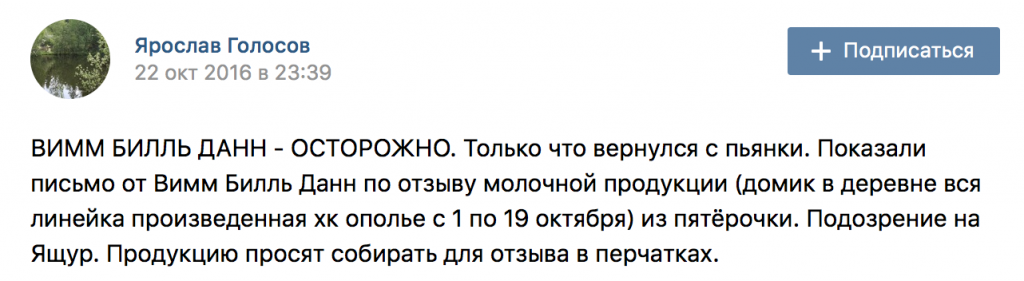

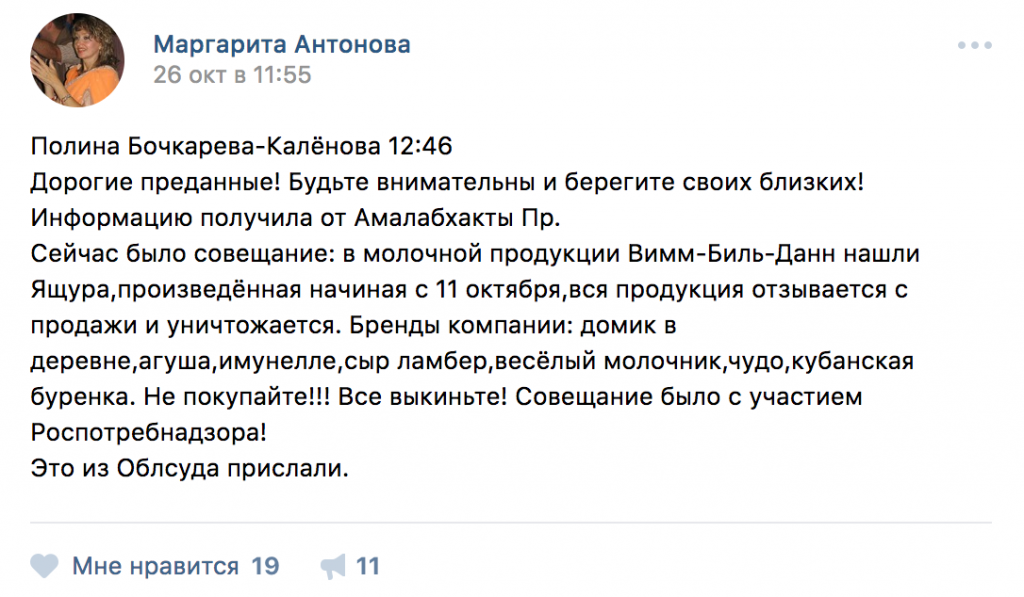

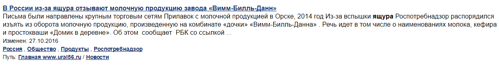

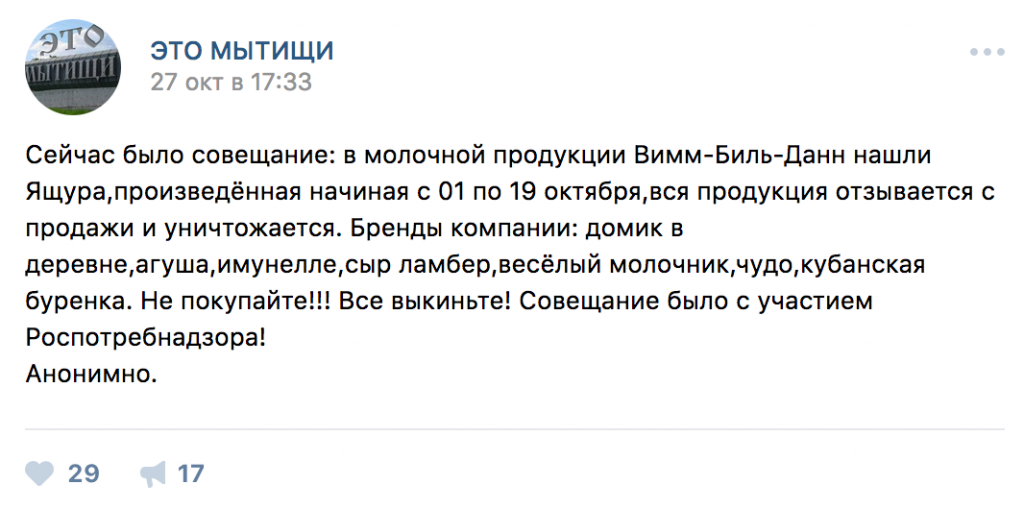

Основным перепечатываемым фейковым контентом стал следующий текст:

Ссылка на один из постов с таким контентом в Facebook.

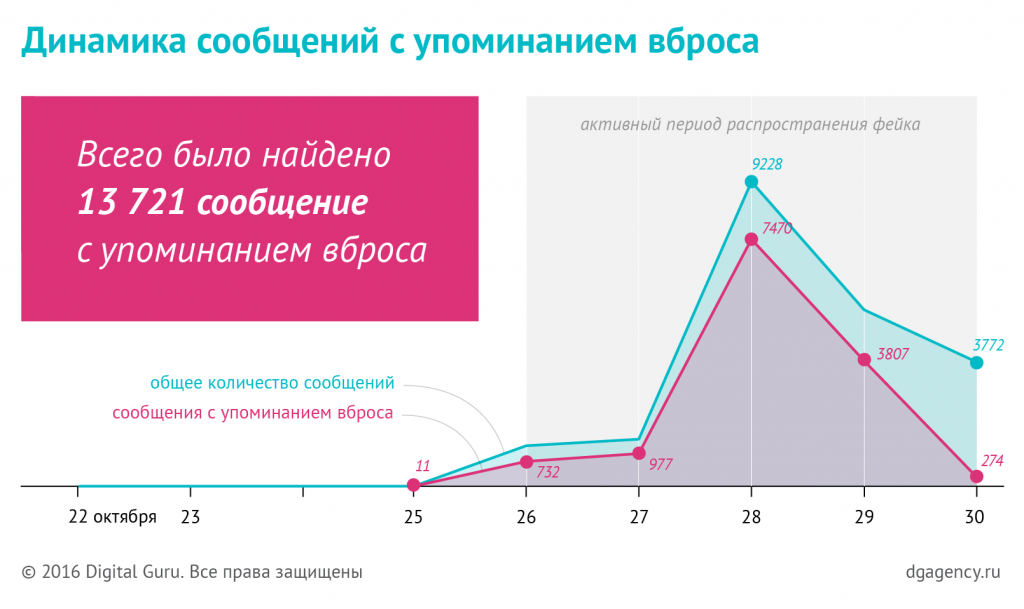

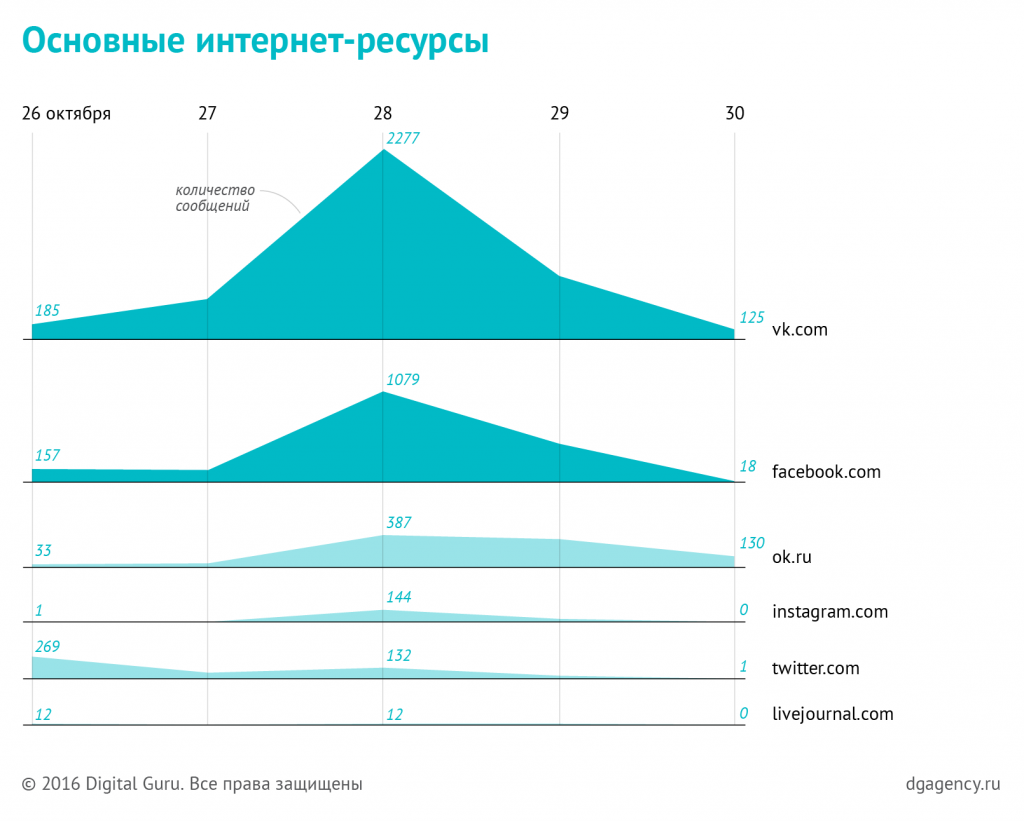

Активный период распространения фейка произошел с 26-го по 30-е октября. С упоминанием вброса было найдено 13 721 сообщение в социальных сетях, общий потенциальный охват читателей контента составил около 2 млн пользователей социальных медиа.

За период 26-30 октября в социальных сетях было размещено 3909 самостоятельных публикаций, найдено 902 репоста контента и 2044 комментария к публикациям.

Временные этапы в организации информационной атаки были следующие:

- 20-25 октября — преддверие атаки. Появление единичных слухов в сети, обсуждение сообщений очевидцев о происходящем во Владимирской области;

- 26-27 октября — начало атаки. В социальных сетях пошли активные посевы через реальные и фейковые аккаунты, а также появились публикации в небольших онлайн-СМИ;

- 28-го октября — разгар атаки. Произошло «заражение» обычных пользователей, достигнут пик обсуждений фейковой новости;

- 29-30 октября — затухание. После реакции компании активное обсуждение вброса пошло на спад.

Общий обзор вброса

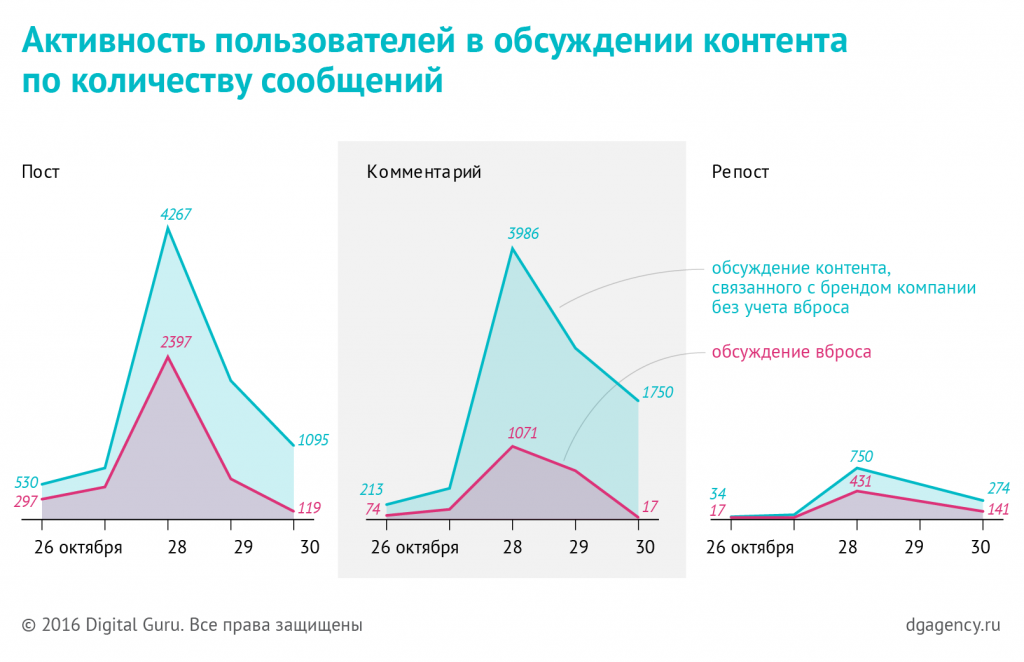

Одной из черт «искуственности/заказа» распространения ложной информации стала реакция обычных пользователей на вброшенный контент. Пользовательская реакция анализировалась по количеству оставленных комментариев к первоисточникам и цитированиям.

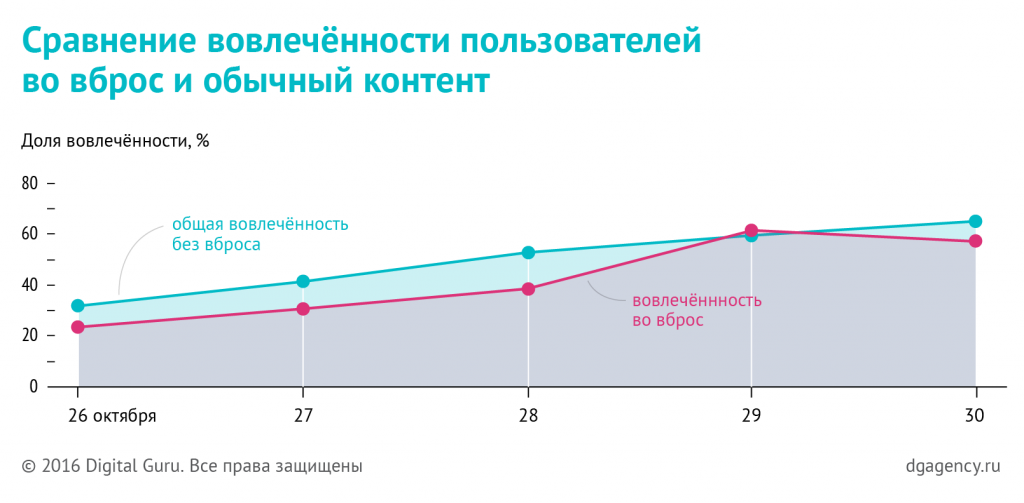

Обычно цитирование «вирусного» контента превышает среднее цитирование обычных новостей и сообщений, связанных с брендом, однако в данной ситуации отмечается относительно малое число репостов к большому числу самостоятельных публикаций о вбросе: 26 октября — доля репостов в общем числе фейковых постов составляет всего 6%, 27 октября — 9%, 28 октября — 18%, далее уже пошло характерное именно для вируса «заражение» обычных пользователей.

Общая вовлеченность же (отношение суммы репостов и комментариев к общему количеству публикаций) в первые дни активных посевов оказывается даже ниже средней вовлеченности без учета вброса.

Основные посевы велись в социальных сетях ВКонтакте и Facebook, 26 октября также Twitter выступал в качестве ресурса для распространения фейковых заголовков статей, размещенных в небольших онлайн-СМИ.

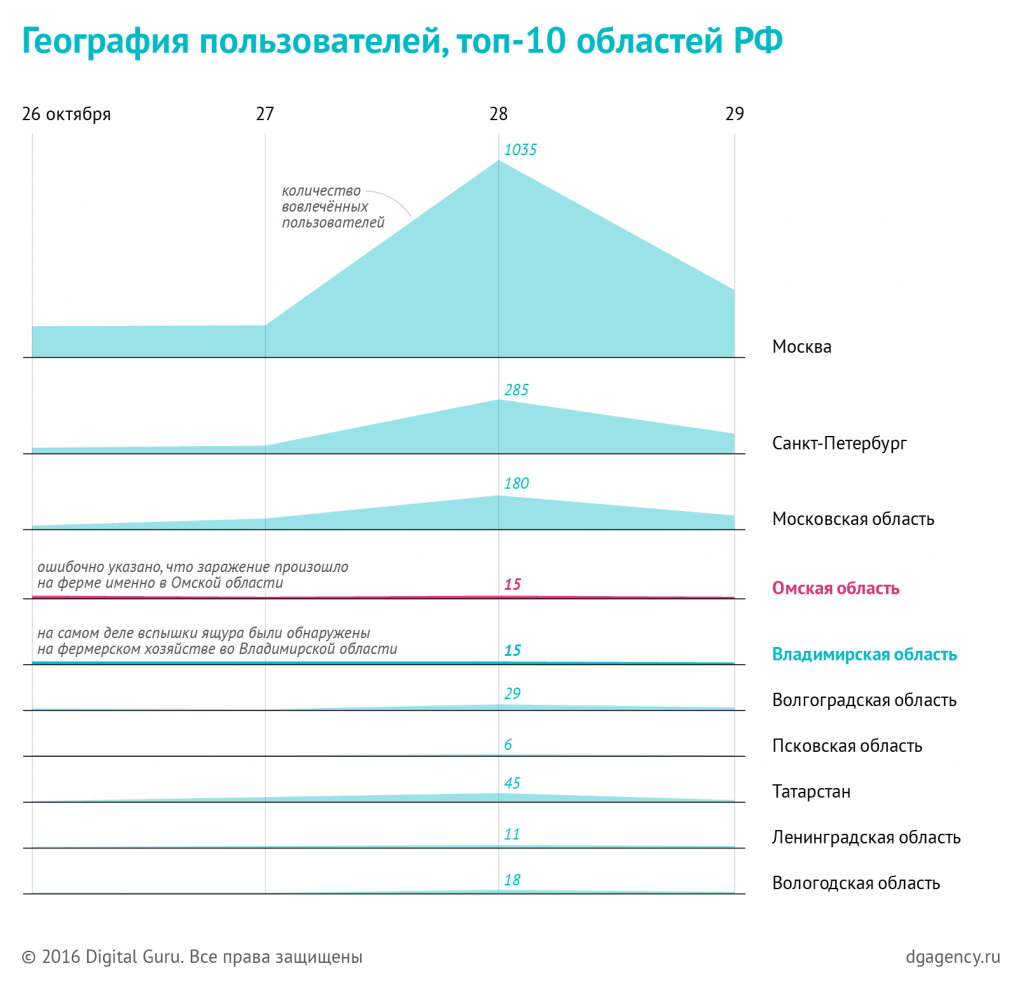

В географии пользователей на первых местах оказываются традиционно Москва, Санкт-Петербург и Московская область (по статистике Яндекса, в этих регионах больше всего интернет пользователей), а вот далее по количеству пользователей лидирует Омская область из-за того, что в первоначальном тексте вброса было ошибочно указано, что заражение произошло на ферме именно в Омской области.

Этапы информационной атаки

20-25 октября — преддверие атаки

Сама по себе ситуация обнаружения ящура у коров на ферме большого производителя молока и тем более протокольное изъятие Роспотребнадзором продукции на проверку, очень благоприятна для появления всякого рода фейков и недобросовестных сообщений от мнимых очевидцев, что в свою очередь легко могло спровоцировать панику пользователей.

В этот период зафиксированы публикации искаженной информации от очевидцев (людей, связанных так или иначе с эпидемологической проверкой), так и первые пробы от высокоорганизованных ботов (виртуалов), однако резонанс от этих публикаций в сети практически отсутствовал — не было найдено активных дискуссий с ними и репостов.

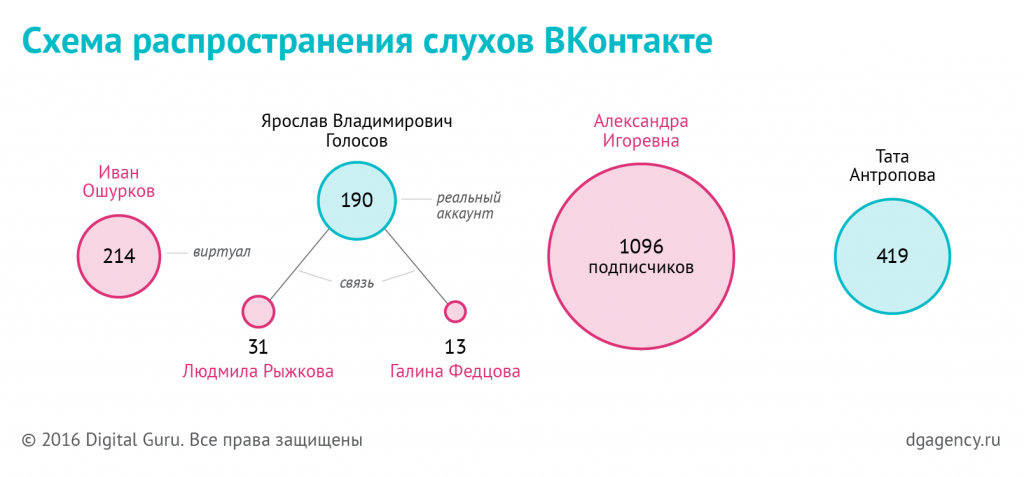

Определение бота (виртуала) здесь и далее делалось вручную на основе анализа содержания страницы аккаунта (фото, размещаемый контент, дружеские связи). Ярким примером является «Александра Игоревна», у которой более 70% из 1096 подписчиков являются заблокированными аккаунтами.

Пример сообщения

Источник — https://vk.com/id158814649?w=wall158814649_3285

В этот период исказить событие в сети попытались и со стороны негативно настроенных украинских СМИ. 25 октября на ресурсе «http://joinfo.ua» была размещена публикация под заголовком «Молочная продукция российской «дочки» PepsiCo заражена вирусом ящура» (найдено 20 перепечаток этого контента в социальных сетях).

Таким образом к 25 октября информационный фон был достаточно подогрет для старта серьёзной атаки на компанию.

26-27 октября — начало информационной атаки

В этот период начался основной информационный вброс о якобы проведенном совещании, на котором было оповещено, что Роскомнадзор нашел ящур в молочной продукции компании. С 12:00 по 15:14 26 октября зафиксированы первые активные вбросы в социальных сетях Вконтакте и Facebook.

Авторы первичных публикаций писали с реальных, нефейковых аккаунтов. При этом, у них были схожие черты:

а) они имели дружеские связи между собой в сети;

б) входили в одни и те же сетевые сообщества кришнаитской и ведической тематики. Например – «Харе Кришна Днепр ISKCON», «Вегетарианство и ведическая кулинария», «Постигая Вселенную Веды Йога Самопознание»;

в) пользователи, размещавшие ложные сообщения на Фейсбуке, указали в качестве учебного заведения на своих страницах ISKCON (Международное общество сознания Кришны);

г) пользователи в большинстве своем указали в своих профилях в качестве места проживания город Омск.

Примеры авторских профилей:

https://www.facebook.com/narasimhaloka — уже удален

Ядро распространяющегося им сообщения было следующим.

Один из постов — https://vk.com/wall281699288_7506.

Исходя из характеристик этих первых авторов (они дружат в сети между собой, имеют одни и те же интересы кришнаитской направленности и по тексту сообщение якобы передал им гуру) — можно заключить, что вброс пошел из сообщества кришнаитов.

Одним из показателей, указывающим на заказной характер сообщений, является то, что сообщение постилось с ссылкой на информацию от других людей (Полина Бочкарева и Амалабхакты)), которые с одной стороны присутствуют в социальных сетях, однако не разместили это сообщение публично, а попросили об этом своих соратников.

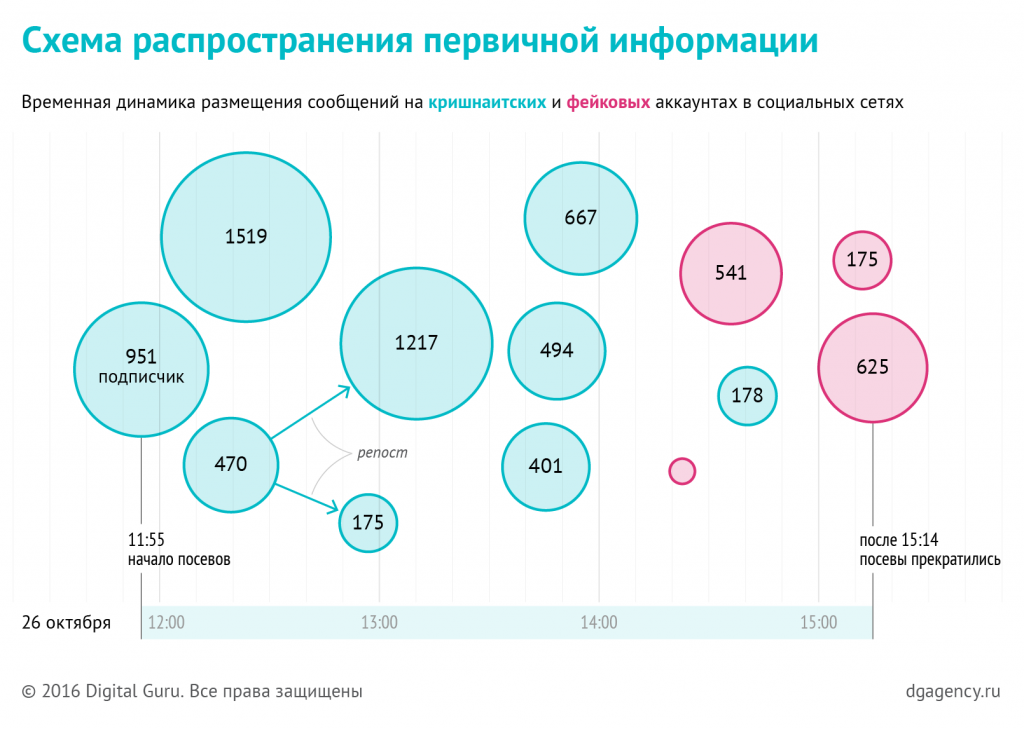

На рисунке ниже отражена временная динамика размещения фейковых сообщений на кришнаитских и других аккаунтах в социальных сетях. Как видно, публикации за исключением нескольких репостов были самостоятельными. Далее к распространению ложной информации присоединились боты с большим количеством подписчиков. После 15:14 этого дня посевы прекратились.

Схема распространения первичной информации, размер круга пропорционален количеству подписчиков, ребро — это репосты, числа — количества подписчиков:

Далее утром 27 октября вброс начал подкрепляться информацией из малых онлайн-СМИ (на данный момент большинство публикаций уже удалено, но они остались в агрегаторе СМИ «Новотеке»), на них размещались статьи с говорящими заголовками:

- vladnews.ru. «В Приморье прошло совещание о риске вспышки ящура». Уже удалено.

- aspnova.ru. «Ящур в молоке «Домик в деревне» — подробности скандала». Уже удалено.

- prodmagazin.ru. «Из магазинов изымают вирусную молочную продукцию: какие марки продуктов»

- Shraibikus.com. «Продукцию PepsiCo массово изымают из омских магазинов»

- Ural56.ru. «В России из-за ящура отзывают молочную продукцию завода «Вимм-Билль-Данн»

На следующий день 27 октября примерно с 12:00 пошли новые посевы в социальных сетях. Одиночные аккаунты размещали все тот же контент без наличия дружеских связей между собой и прямых репостов из СМИ и других аккаунтов (авторов).

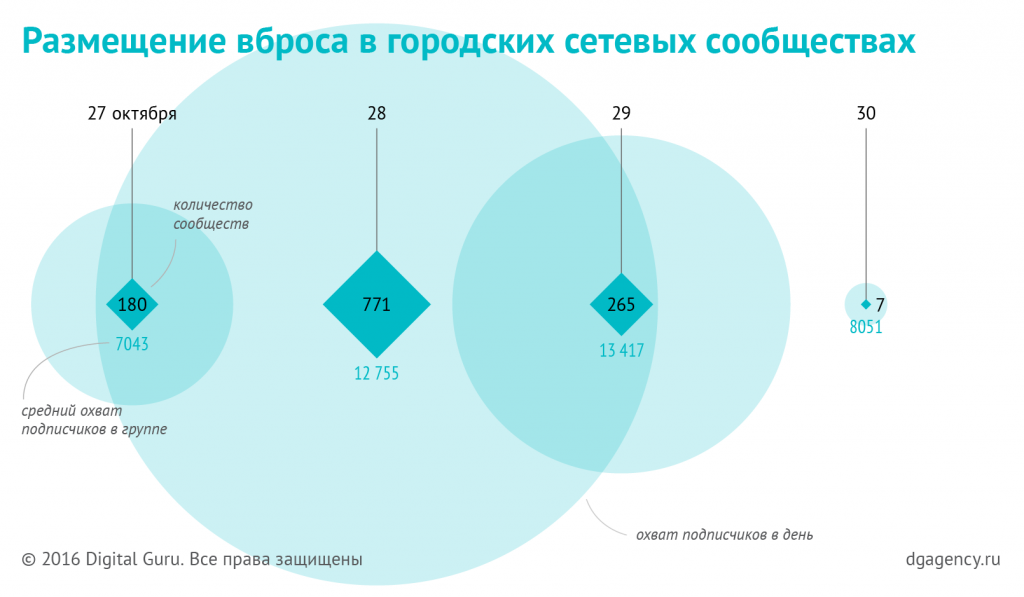

При этом, информация с анонимных аккаунтов стала размещаться в популярных городских группах в социальной сети Вконтакте («Типичный ***», «Подслушано в ***», «Это ***»).

Примеры:

Множественные анонимные вбросы в группы в результате дали большой охват читателей:

За счет полученного большого охвата далее информацию с 28 октября «подхватили» обычные пользователи социальных сетей.

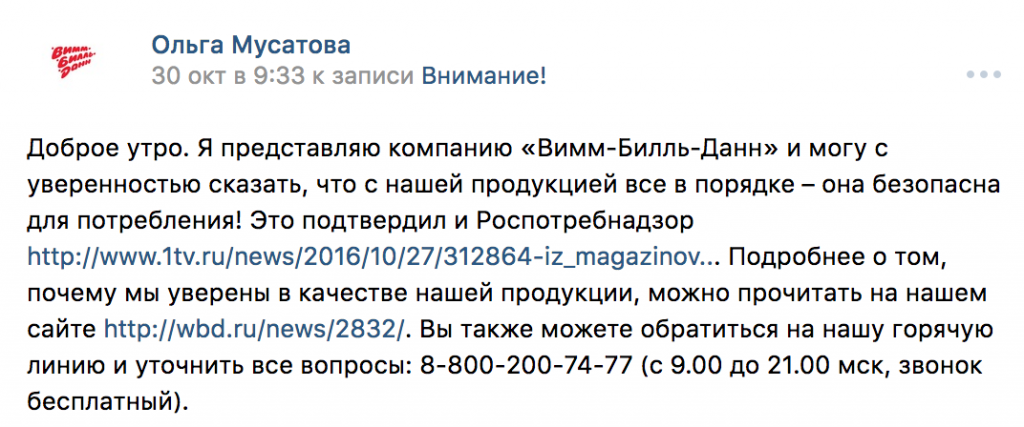

Реакция со стороны компании

Первые слухи о заражении продукции начали появляться 22 октября, первая реакция со стороны компании последовала 26-го октября. Представители компании отрабатывали каждое сообщение посредством примерно следующего текста (в зависимости от характера публикации текст мог варьироваться):

К 30-му октября представители компании «погасили» волну, вызванную информационной атакой, хотя разрозненные сообщения все еще публикутся по сей день. Если бы компания раньше начала реагировать на вброс, и отработала бы день в день все вбросы 26 и 27 октября, то пик обсуждения мог быть ниже и затухание инфоповода произошло бы быстрее. Тем не менее дальнейших организованных посевов от организаторов атаки не последовало, и информационный фон вокруг компании постепенно возвращается в нормальное состояние.

Выводы

Для достижения серьезного резонанса в сети понадобилась два дня посевов, в результате было опубликовано свыше 13 000 сообщений, общий потенциальный охват читателей контента составил около 2 млн пользователей социальных медиа. Как видно, для достижения этого была проделана всесторонняя работа, атака пошла по нескольким направлениям — через живых пользователей (кришнаитское сообщество), с помощью активных анонимных посевов в популярных городских сообществах и малых онлайн-СМИ.

Большому резонансу вокруг вброса поспособствовал благодатный информационный фон для старта атаки на репутацию продукции компании, сформировавшийся на тот момент: искаженные свидетельства очевидцев, характер события (новость об эпидемии напрямую обращается к внутренним страхам пользователей).

Данный вброс точно определяется как заказная информационная атака по следующим критериям:

- слишком большое количество самостоятельных публикаций от неочевидцев по сравнению с низкой вовлеченностью пользователей (малое количество репостов и комментариев);

- первые авторы оказались связанным сообществом, которое легко может управляться со стороны лидеров;

- смещение географии в Омск для усиления паники читателей первоисточников;

- «фейковые» новости в небольших онлайн СМИ в качестве поддержки;

- старты дневных посевов примерно в одно и то же время – 12:00 дня.

Информационная атака заставила побеспокоиться широкую аудиторию покупателей продукции компании и еще раз продемонстрировала, как важно для бизнеса, работающего на конкурентном рынке, постоянно отслеживать интернет-пространство и оперативно реагировать на происходящее.